Formulare sind das Rückgrat der Benutzerinteraktion im Web. Leider bedeutet das auch, dass sie ein bevorzugtes Ziel für Spam-Bots sind, die Ihren Backend mit gefälschten Einsendungen überfluten. Ein Honeypot-Feld ist eine einfache, kostengünstige Sicherheitstechnik, um dies zu verhindern – und gleichzeitig für echte Nutzer völlig transparent (im Gegensatz zu CAPTCHA).

Warum müssen wir Bot-Einsendungen verhindern?

Auf den ersten Blick mögen vereinzelte Bot-Einsendungen harmlos erscheinen. Doch wenn sie sich häufen, können die Auswirkungen erheblich sein:

• Bots können Ihre Analysen und Speicher mit nutzlosen Daten überfluten, was zu höheren Kosten führt.

• Ein massives Bot-Aufkommen kann Server überlasten, zu Ausfällen führen und so den Service für echte Nutzer beeinträchtigen.

• Bot-Einsendungen können als Angriffsvektor dienen, um bösartige Links zu verbreiten und Ihre Nutzer zu gefährden.

Die Honeypot-Feld-Strategie

Das Prinzip hinter einer Honeypot-Feld-Strategie ist simpel: Sie fügen Ihrem Formular ein verstecktes Eingabefeld hinzu, das echte Nutzer nicht ausfüllen – Bots hingegen schon, da sie darauf programmiert sind, jedes Feld auszufüllen. Wird das versteckte Feld ausgefüllt, ist das ein klares Zeichen für eine Bot-Einsendung und kann bedenkenlos verworfen werden.

Der Begriff Honeypot ist hier besonders treffend – genau wie Honig in der realen Welt Insekten anlockt und sie in seiner klebrigen Falle gefangen hält, können Bots nicht widerstehen, jedes Feld auszufüllen, auch das unsichtbare Honeypot-Feld. So wie Honig Insekten fängt, fängt das Honeypot-Feld Bots ab und macht es einfach, ihre gefälschten Einsendungen zu identifizieren und zu verwerfen.

Ein großer Vorteil dieser Methode ist, dass sie die Benutzererfahrung nicht beeinträchtigt. Im Gegensatz zu CAPTCHAs oder anderen sichtbaren Bot-Schutzmechanismen gibt es keine störenden Pop-ups oder Modale, die mehrere Klicks erfordern (was oft dazu führt, dass Nutzer den Vorgang frustriert abbrechen). Der Nachteil ist, dass fortgeschrittene Bots, die speziell darauf ausgelegt sind, solche Fallen zu umgehen, dennoch durchkommen könnten. Trotzdem bleibt die Honeypot-Strategie eine einfache und effektive Möglichkeit, einen Großteil des Bot-Traffics zu blockieren.

Lassen Sie uns die Falle aufstellen und die lästigen Bots stoppen!

Wie äußert sich das bei Odoo?

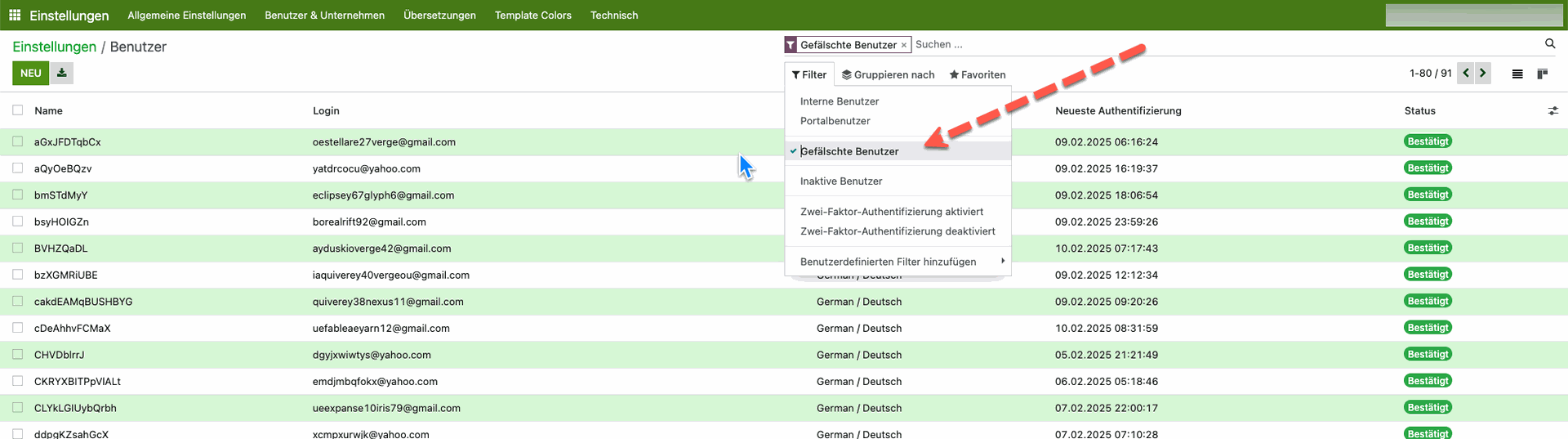

Uns ist aufgefallen, dass seit einigen Wochen bei verschiedenen Kundensystemen sogenannte Fake-User aufgetaucht sind. Diese konnte man am Namen gut erkennen, da er aus zufällig zusammenhängenden Zeichen bestand. Auffällig war zudem, dass diese Fake-User sich sogar in das System eingeloggt haben. Besonders häufig traten dabei E-Mail-Adressen mit Gmail- und Yahoo-Domains auf. Der Hintergrund ist wahrscheinlich, dass vermehrt versucht wird, in das System einzudringen.

Das heißt, es wurde nicht das Kontaktformular durch diese Bots missbraucht, sondern die Registrierungsmaske, insbesondere bei Odoo-Systemen, die auch über einen Webshop verfügten. Dabei wurden praktisch Fake-User angelegt, und es wurde getestet, ob das System Schwachstellen aufweist und ob es ein Einfallstor in das System gibt.

Selbst wenn das System keine Schwachstellen aufwies, haben diese Bots das System stark belastet. Zum einen wurden dauernd neue User angelegt, was natürlich auch bedeutet, dass Kontaktdaten erstellt wurden. Zum anderen wurde jedes Mal eine E-Mail verschickt, und wahrscheinlich versuchten die Bots dann auch noch, sich anzumelden. Kurz gesagt, das System wurde in die Knie gezwungen und hatte möglicherweise den Nachteil, dass es, wenn es nicht regelmäßig gepatcht wurde, durchaus infiltriert werden konnte.

Was haben wir entwickelt?

Wir haben zwei Module entwickelt. Zum einen haben wir das Registrierungsformular durch die Honeypot-Feldstrategie geschützt. Zum anderen haben wir ein Modul entwickelt, mit dem man Fake-User identifizieren und anschließend löschen kann. Bisher musste man zuerst den Eintrag bei den Kontaktdaten löschen, bevor man den verknüpften Benutzer entfernen konnte. Mit unserem Modul ist beides gleichzeitig möglich.

Ausblick

Wenn wir mit diesen beiden Modulen einen wirksamen Schutz entwickelt haben, werden wir die Module, die wir bisher für die Versionen 13 und 16 portiert haben, auch auf andere Odoo-Versionen übertragen und sie dann gegebenenfalls im Odoo-Store zur Verfügung stellen. Zuvor werden wir jedoch noch einige Wochen testen, ob tatsächlich ein wirksamer Schutz besteht.

Eine weitere Option ist natürlich, dass, wenn ein sogenannter Fake-User durch den Honigtopf doch hindurchkommt, wir diesen über das zweite Modul mit den Fake-Usern nicht nur identifizieren, sondern auch sperren. So kann der Anwender diesen User zunächst überprüfen, bevor er überhaupt Zugriff auf das Odoo-System erhält.

Wenn Sie ähnliche Probleme in Ihrem Odoo-System festgestellt haben, können Sie gerne auf uns zukommen. Vielleicht hilft Ihnen unsere Modulsammlung weiter.